合作机构:阿里云 / 腾讯云 / 亚马逊云 / DreamHost / NameSilo / INWX / GODADDY / 百度统计

资讯热度排行榜

- 202741云服务器有哪些维护技巧,你

- 197522网站打开速度慢的代价:超过

- 189583域名备案需要准备什么?

- 171264云服务器小常识

- 166775云服务器和云盘的区别

- 164576个人如何注册域名?

- 164427大数据和云计算的发展前景如

- 102118MySQL体系架构

- 85799河南服务器托管哪家好?

- 498410推荐一些真正便宜的企业云服

推荐阅读

- 01-071什么是Helm?它是如何提升云原

- 01-1022024年云计算的四大趋势

- 01-123到2026年,边缘计算支出将达到

- 01-174混合云的力量实际上意味着什么?

- 01-195白话Kubernetes网络

- 01-226从集中式到分布式:云应用管理的未

- 01-237大技术时代的网络转型

- 01-248企业转型:虚拟化对云计算的影响

- 01-259到2028年,云计算市场将达到1

- 01-2510云应用管理的未来:分布式云环境

Kubernetes网络故障排查实战之旅

在开发Kata/remote-hypervisor(也称为peer-pods)方案时,我遇到了一个问题,即Kubernetes pod IP在工作节点上无法访问。在本博客中,我将描述Kubernetes网络故障排查过程,希望对读者有帮助。

译自A Hands-on Kubernetes Network Troubleshooting Journey。

Kata远程管理程序(peer-pods)方案通过在AWS或Microsoft Azure等基础设施环境中使用本机基础设施管理API(如在AWS上创建Kata VM时使用AWS API,在Azure上创建时使用Microsoft Azure API),实现在任何基础设施环境中创建Kata VM。CNCF保密容器项目的cloud-api-adaptor子项目实现了Kata远程管理程序。

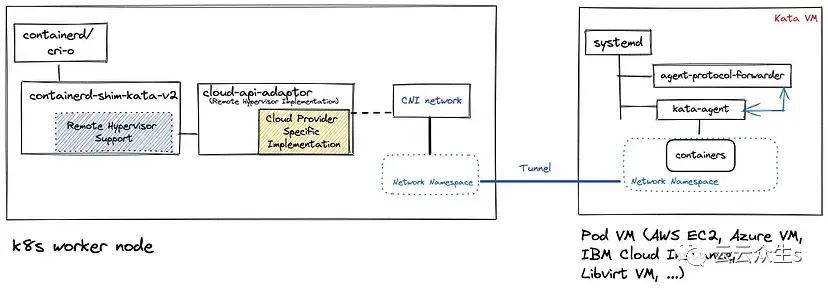

如下图所示,在peer-pods方案中,pod(Kata)虚拟机在Kubernetes(K8s)工作节点外部运行,通过VXLAN隧道从工作节点访问pod IP。使用隧道可以确保pod联网继续正常工作,无需对CNI网络做任何改变。

图片

图片

当使用Kata容器时,Kubernetes pod在虚拟机内运行,因此我们将运行pod的虚拟机称为Kata VM或pod虚拟机。

问题

pod IP10.132.2.46,它位于pod虚拟机上(IP:192.168.10.201),从工作节点虚拟机(IP:192.168.10.163)无法访问。

以下是我环境中的虚拟机详细信息 —— 工作节点虚拟机和pod(Kata)虚拟机。使用的Kubernetes CNI是OVN-Kubernetes。

+===========================+================+================+

| VM名称 | IP地址 | 备注 |

+===========================+================+================+

| ocp-412-ovn-worker-1 | 192.168.10.163 | 工作节点虚拟机 |

+---------------------------+----------------+----------------+

| podvm-nginx-priv-8b726648 | 192.168.10.201 | Pod虚拟机 |

+---------------------------+----------------+----------------+关键字:

声明:我公司网站部分信息和资讯来自于网络,若涉及版权相关问题请致电(63937922)或在线提交留言告知,我们会第一时间屏蔽删除。

有价值

0% (0)

无价值

0% (10)

上一篇:云计算现代化将成为整体的方法

下一篇:十分钟学会构建自己的镜像

发表评论请先登录后发表评论。愿您的每句评论,都能给大家的生活添色彩,带来共鸣,带来思索,带来快乐。

-

TOP